- Cryptologie

-

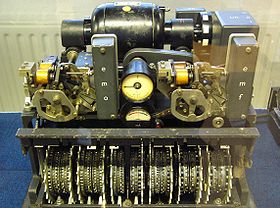

La machine de Lorenz était utilisée pour chiffrer les communications militaires allemandes de haute importance pendant la Seconde Guerre mondiale.

La machine de Lorenz était utilisée pour chiffrer les communications militaires allemandes de haute importance pendant la Seconde Guerre mondiale.

La cryptologie, étymologiquement la science du secret, ne peut être vraiment considérée comme une science que depuis peu de temps. Cette science englobe la cryptographie — l'écriture secrète — et la cryptanalyse — l'analyse de cette dernière.

La cryptologie est un art ancien et une science nouvelle : un art ancien car Jules César l'utilisait déjà ; une science nouvelle parce que ce n'est un thème de recherche scientifique académique (comprendre universitaire) que depuis les années 1970. Cette discipline est liée à beaucoup d'autres, par exemple l'arithmétique modulaire, l'algèbre, la complexité, la théorie de l'information, ou encore les codes correcteurs d'erreurs.

Sommaire

Histoire

Article détaillé : Histoire de la cryptologie.Cryptographie

Article détaillé : Cryptographie.La cryptographie se scinde en deux parties nettement différenciées :

- d'une part la cryptographie à clef secrète, encore appelée symétrique ou bien classique ;

- d'autre part la cryptographie à clef publique, dite également asymétrique ou moderne.

La première est la plus ancienne, on peut la faire remonter à l'Égypte de l'an 2000 av. J.-C. en passant par Jules César ; la seconde remonte à l'article de W. Diffie et M. Hellman, New directions in cryptography daté de 1976.

Toutes deux visent à assurer la confidentialité de l'information, mais la cryptographie à clef secrète nécessite au préalable la mise en commun entre les destinataires d'une certaine information : la clef (symétrique), nécessaire au chiffrement ainsi qu'au déchiffrement des messages. Dans le cadre de la cryptographie à clef publique, ce n'est plus nécessaire. En effet, les clefs sont alors différentes, ne peuvent se déduire l'une de l'autre, et servent à faire des opérations opposées, d'où l'asymétrie entre les opérations de chiffrement et de déchiffrement.

Bien que beaucoup plus récente et malgré d'énormes avantages — signature numérique, échange de clefs... — la cryptographie à clef publique ne remplace pas totalement celle à clef secrète, qui pour des raisons de vitesse de chiffrement et parfois de simplicité reste présente. À ce titre, signalons la date du dernier standard américain en la matière, l'AES : décembre 2001, ce qui prouve la vitalité encore actuelle de la cryptographie symétrique.

Dans le bestiaire des algorithmes de chiffrement, on peut citer :

- pour les systèmes symétriques, le DES, l'AES, Blowfish, IDEA, etc.

- pour les systèmes asymétriques, le RSA, DSA-DH, ElGamal, les courbes elliptiques, etc.

Cryptanalyse

Article détaillé : Cryptanalyse.Le pendant de cette confidentialité se trouve dans la cryptanalyse. Évidemment, depuis l'existence de ces codes secrets, on a cherché à les casser, à comprendre les messages chiffrés bien que l'on n'en soit pas le destinataire légitime, autrement dit décrypter. Si la cryptanalyse du système de César est aisée (un indice : les propriétés statistiques de la langue, en français, le e est la lettre la plus fréquente), des systèmes beaucoup plus résistants ont vu le jour. Certains ont résisté longtemps, celui de Vigenère (Le traité des secrètes manières d'écrire 1586) par exemple, n'ayant été cassé par Babbage qu'au milieu du XIXe siècle. D'autres, bien que n'ayant pas de faille exploitable, ne sont plus utilisés car ils sont à la portée des puissances de calcul modernes. C'est le cas du DES avec sa clef de 56 bits jugée trop courte car elle peut être trouvée par recherche exhaustive (force brute).

Dans un bestiaire de la cryptanalyse, il faudrait presque passer chaque système en revue — non seulement chaque système, mais aussi chaque mise en œuvre : à quoi sert la meilleure porte blindée si le mur qui la soutient est en contreplaqué ? Cela dit, si l'on veut vraiment citer quelques techniques, on a :

- la cryptanalyse différentielle, Biham et Shamir (le S de RSA), 1991, systèmes symétriques ;

- la cryptanalyse linéaire, Matsui, 1994, systèmes symétriques ;

- la factorisation, seul vrai moyen de déchiffrer RSA à l'heure actuelle ;

- la force brute, c'est-à-dire l'essai systématique de toutes les clefs possibles ;

- et d'autres encore.

Autres facettes de la cryptologie

La confidentialité n'est que l'une des facettes de la cryptologie. Elle permet également :

- l'authentification ou l'authentification forte d'un message : l'assurance qu'un individu est bien l'auteur du message chiffré ;

- l'intégrité : on peut vérifier que le message n'a pas été manipulé sans autorisation ou par erreur ;

- la preuve à divulgation nulle de connaissance — par exemple d'identité —, on peut prouver que l'on connaît un secret sans le révéler ;

- et autres, dont l'anonymat et la mise en gage.

Pour l'essentiel, c'est la cryptographie à clef publique qui fournit les bases nécessaires à ces aspects de la cryptologie.

Une arme de guerre

Article détaillé : Histoire de la cryptographie.La cryptologie a très longtemps été considérée comme une arme de guerre. Au IVe siècle av. J.‑C., Énée le Tacticien, un général grec, y consacre un chapitre dans Commentaires sur la défense des places fortes. On peut citer le siège de la Rochelle, où Antoine Rossignol (1600 - 1682) décrypte les messages que les Huguenots assiégés tentent de faire sortir. Richelieu y apprend ainsi que les Huguenots sont affamés et attendent la flotte anglaise. Celle-ci trouvera à son arrivée la flotte française, prête au combat, ainsi qu'une digue bloquant l'accès au port.

Autre exemple, la Première Guerre mondiale, où le Room 40 — service du chiffre britannique — s'illustre tout particulièrement en décryptant un télégramme envoyé en janvier 1917 de Berlin à l'ambassadeur allemand à Washington, qui devait le retransmettre au Mexique. Ils apprennent ainsi que l'Allemagne va se lancer dans une guerre sous-marine totale et demande une alliance militaire, devant permettre au Mexique de récupérer le Nouveau-Mexique, le Texas et l'Arizona. Les Britanniques pourraient transmettre directement ces renseignements aux États-Unis, mais ils révéleraient ainsi aux Allemands l'interception et la mise à jour de leur code. Ils préfèrent donc envoyer un espion récupérer le message destiné aux Mexicains, faisant ainsi croire à une fuite côté Mexique. Le télégramme en clair se retrouve publié dans les journaux américains le 1er mars 1917. Suite à cela, le président Wilson n'a pas de mal à obtenir l'accord du congrès, les États-Unis entrent en guerre.

Ces exemples illustrent bien pourquoi les gouvernements sont prudents quant à l'utilisation de moyen cryptographique. Philip Zimmermann en a fait l'expérience lorsqu'il a mis à disposition son logiciel de messagerie sécurisée, Pretty Good Privacy (PGP), en 1991. Violant les restrictions à l'exportation pour les produits cryptographiques, PGP a été très mal accueilli par le gouvernement américain qui a ouvert une enquête en 1993 — abandonnée en 1996, peu avant que le gouvernement Clinton ne libéralise grandement, à l'aube de l'ère du commerce électronique, l'usage de la cryptographie.

Aspects juridiques

En France, depuis la loi pour la confiance dans l'économie numérique, l'usage de la cryptologie est libre[1]. Néanmoins, l'article 132-79 du code pénal prévoit que lorsqu'un moyen de cryptologie a été utilisé pour préparer ou commettre un crime ou un délit, ou pour en faciliter la préparation ou la commission, le maximum de la peine privative de liberté encourue est relevé.

Les dispositions pénales ne sont toutefois pas applicables à l'auteur ou au complice de l'infraction qui, à la demande des autorités judiciaires ou administratives, leur a remis la version en clair des messages chiffrés ainsi que les conventions secrètes nécessaires au déchiffrement.

Des logiciels de cryptage avec une fonction de déni plausible permettent d'échapper à l'aggravation des peines (ex: FreeOTFE et TrueCrypt).

Différents aspects de la cryptologie

- Histoire de la cryptographie

- Cryptographie (listant les algorithmes et protocoles principaux)

- Cryptographie symétrique (ou encore, à clef secrète)

- Cryptographie asymétrique (ou encore, à clef publique)

- Cryptographie quantique

- Langage de la cryptologie

Références

Historiques :

- Cours de cryptographie, du Général Givierge, 1925.

- Éléments de cryptographie, du Capitaine Roger Baudouin, 1939.

(À la différence des spécialistes étrangers, les spécialistes français publient à l'époque leur savoir-faire en matière d'analyse cryptologique. Cette démarche en matière de travaux à potentiel stratégique est assez rare à l'époque pour le signaler).

Contemporaines :

- Simon Singh (trad. Catherine Coqueret), Histoire des codes secrets [« The Code Book »], Librairie Générale Française (LFG), coll. « Le Livre de Poche », 3 septembre 2001, Poche, 504 p. (ISBN 2-253-15097-5)(ISSN 0248-3653) (OCLC 47927316).

- Gilles Zémor, Cours de cryptographie, Cassini, 15 décembre 2000, 227 p. (ISBN 2-84225-020-6) (OCLC 45915497).

- L'art du secret, Pour la science, dossier hors-serie, juillet-octobre 2002.

- La Guerre des codes secrets, de D. Kahn - Inter éditions, 1980 (trad. de The Codebreakers)

- (en) Handbook of Applied Cryptography, de A.J. Menezes, P.C. van Oorschot et S.A. Vanstone - CRC Press, 1996. Totalement en ligne !! (http://www.cacr.math.uwaterloo.ca/hac/)

- Le décryptement, de A. Muller - PUF, 1983 (cryptanalyse des systèmes « traditionnels »)

- Les écritures secrètes, de A. Muller - PUF, 1971 (présentation des systèmes « traditionnels »)

- Bruce Schneier (trad. Laurent Viennot), Cryptographie appliquée [« Applied cryptography »], Vuibert, coll. « Vuibert informatique », 15 janvier 2001, Broché, 846 p. (ISBN 2-7117-8676-5)(ISSN 1632-4676) (OCLC 46592374).

- Douglas Stinson (trad. Serge Vaudenay, Gildas Avoine, Pascal Junod), Cryptographie : Théorie et pratique [« Cryptography : Theory and Practice »], Vuibert, coll. « Vuibert informatique », 28 février 2003, Broché, 337 p. (ISBN 2-7117-4800-6)(ISSN 1632-4676) (OCLC 53918605).

- Jacques Stern, La science du secret, Odile Jacob, coll. « Sciences », 5 janvier 1998, 203 p. (ISBN 2-7381-0533-5) (OCLC 38587884).

- Cryptologie; une histoire des écritures secrètes des origines à nos jours de Gilbert Karpman, éditions Charles Lavauzelle 2006

- Codage, cryptologie et applications de Bruno Martin, éditions PPUR 2004

- Théorie des codes (Compression, cryptage, correction) de J.-G. Dumas, J.-L. Roch, E. Tannier et S. Varrette, éditions Dunod 2007

- Pierre Barthélemy, Robert Rolland, Pascal Véron (préf. Jacques Stern), Cryptographie : principes et mises en œuvre, Hermes Science Publications : Lavoisier, coll. « Collection Informatique », 22 juillet 2005, Broché, 414 p. (ISBN 2-7462-1150-5)(ISSN 1242-7691) (OCLC 85891916).

Voir aussi

Liens internes

Liens externes

- Ars Cryptographica Étude des messages secrets de l'Antiquité à nos jours, et cours de cryptologie

- Cours et logiciels en téléchargement

- FAQ sur la longueur des clefs

- Algorithmes sans limitation de longueur de clef

- FAQ en français du forum Usenet sci.crypt

- Forum Usenet francophone consacré à la cryptologie

- Exemple de nombreux messages cryptés réels présents sur des groupes de discussions Usenet

- (fr) ACrypTA, cours, exercices, textes, liens concernant la cryptologie.

Wikimedia Foundation. 2010.